Herramientas para una información protegida

El 11 de marzo el Departamento de Formación Continua de la Universidad del Azuay -en conjunto con la carrera de Ingeniería de Producción- realizó una charla sobre la importancia de la protección de información de individuos y organizaciones, a cargo de Paúl Esteban Crespo, docente e investigador de la Universidad del Azuay.

El eje principal de la ponencia se enfocó en brindar herramientas que permitan afrontar y mitigar los ataques cibernéticos, fraudes y extorsión, tanto a personas comunes como a organizaciones.

Crespo explicó sobre lo importante que es proteger la información que guardamos en aparatos tecnológicos y que compartimos a través de las redes sociales.

Debido al avance de la tecnología interactuamos constantemente con varios aparatos tecnológicos en los cuales compartimos datos personales, como la ubicación, nuestra libreta de contactos, entre otros, que, si no los aseguramos bien, pueden hacernos vulnerables a amenazas como la extorsión.

Bajo este contexto, Crespo asegura que cuando se habla de tecnología también se debe hablar de seguridad.

Por esa razón, comparte tres principios básicos de la seguridad informática, como base para la protección de nuestros datos informáticos:

1er principio: El intruso intentará hacer cualquier artilugio en un sistema que haga más fácil el ataque, este ataque va a ser en su punto débil.

Esto significa que, si una persona tiene la misma contraseña en todos sus dispositivos, o una contraseña muy sencilla, será un punto débil en donde el hacker pueda acceder fácilmente a la información.

2do principio: Los datos deben protegerse solo hasta que pierdan un valor. Es importante almacenar solo datos útiles.

3er principio: Las medidas de control que se implementen deben ser efectivas, eficientes, fáciles de usar y apropiadas al medio. Las contraseñas que vayan a ser utilizadas en aparatos tecnológicos deberían constar entre una mezcla entre mayúsculas, minúsculas y caracteres especiales, pues, esto hace más difícil descifrar en el caso de algún ataque cibernético.

Por otro lado, Crespo mencionó que la información es poder y que a nivel empresarial se la conoce porque es crítica, que indispensable para en funcionamiento de una empresa; es valiosa y sensitiva, que debe ser conocida únicamente por las personas autorizadas.

Las amenazas latentes van a ser constantes, pero, es necesario conocerlas y actuar ante ellas.

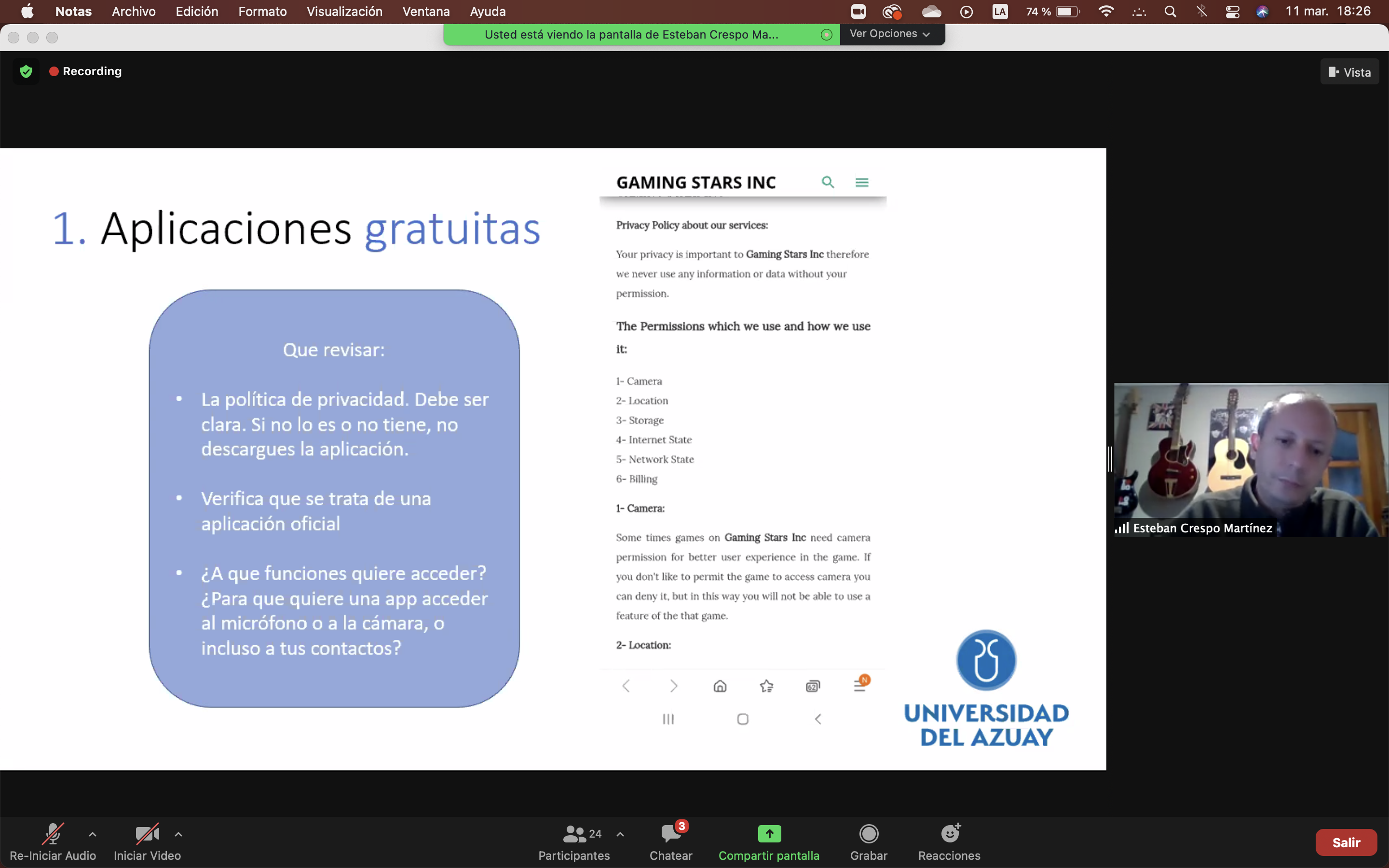

Por eso es importante, descargar aplicaciones con política de privacidad clara, limitar los permisos de acceso a aplicaciones que exijan el uso de la cámara o micrófono, asimismo, desactivar la ubicación del dispositivo en uso y finalmente, evitar compartir información sensible a través de redes sociales.

Corresponsal UDA